Москва

Регионы

Платформа для SMS-рассылок

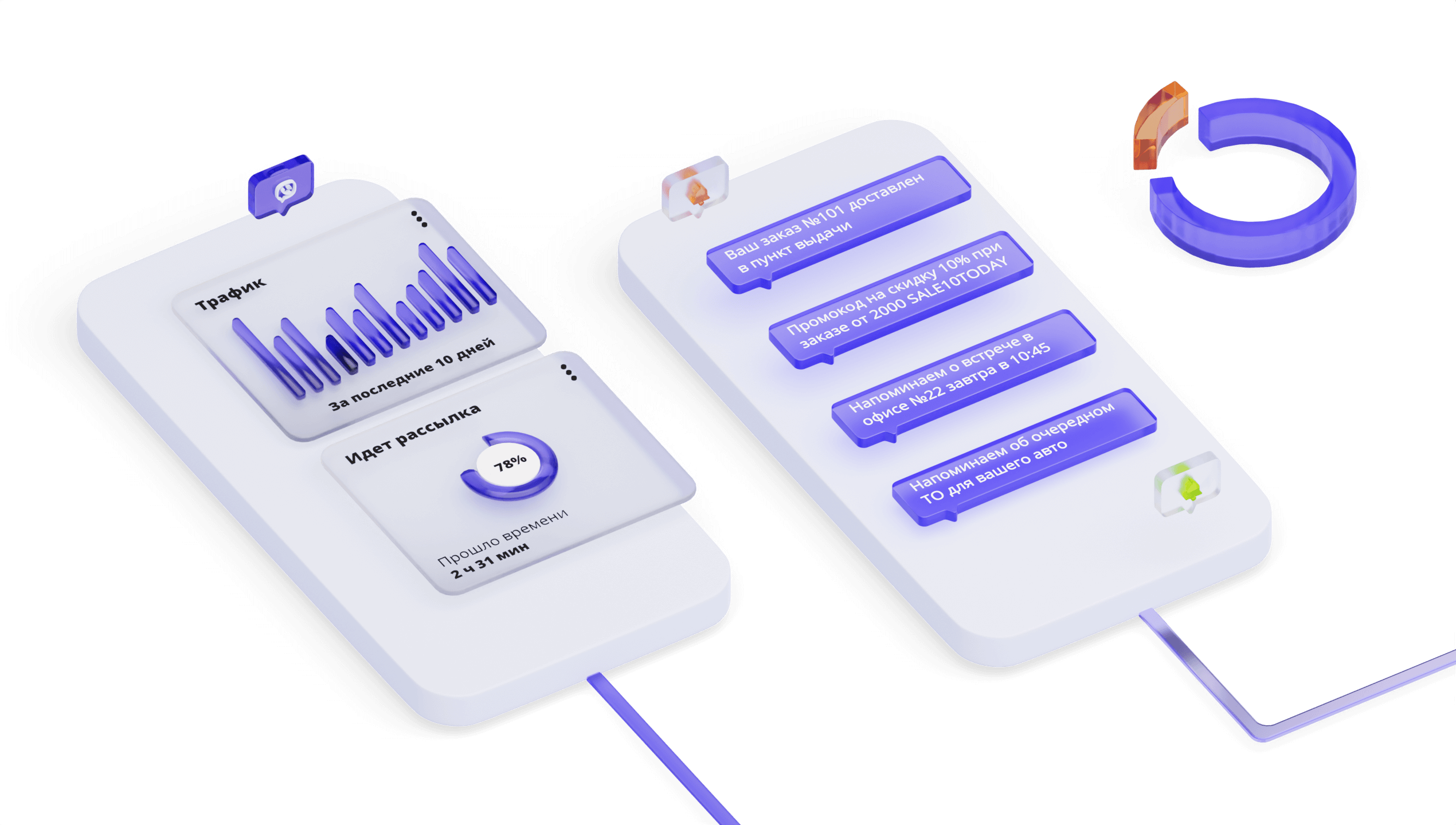

Превращайте целевую аудиторию в клиентов

с помощью SMS-рассылок

с помощью SMS-рассылок

Ваш заказ №101 доставлен в пункт выдачи

Ваш промокод на скидку 10% при заказе от 2000 руб. SALE10TODAY

Напоминаем о встрече в офисе №22 завтра в 10:45

Поздравляем Вас с днем рождения!

Москва

Регионы

С нами работают

Более 5000 клиентов доверяют нам

Почему мы?

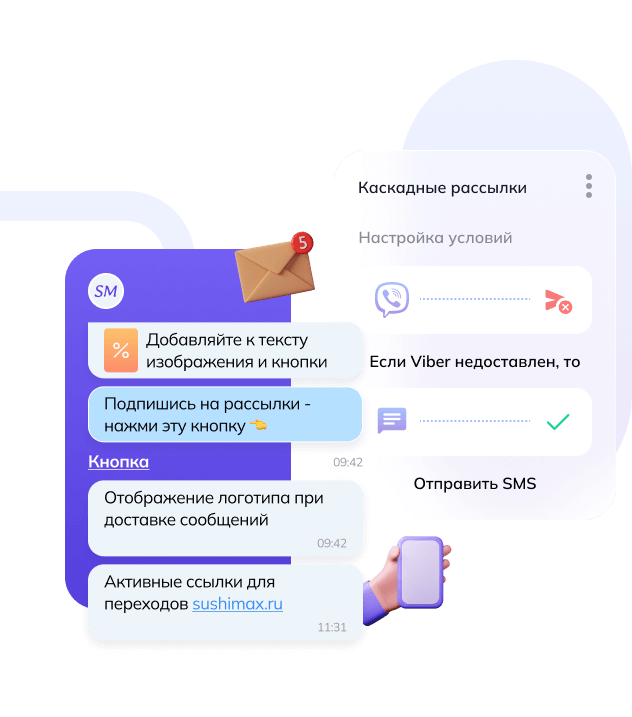

Повышайте продажи с помощью

коммуникаций

коммуникаций

Не изменяйте привычкам

Интеграции на основе готовых решений

Встраивайте инструменты рассылок в ваши рабочие системы любым способом. Готовые решения для отправки SMS через 1С, Битрикс 24, YClients, Хантфлоу и другие.

Другие сервисы

Помощь профессионалов

SMS-маркетолог

Мы накопили огромный опыт за годы работы в сфере SMS-рассылок. Готовы создать действенную рекламную кампанию для любой сферы бизнеса.

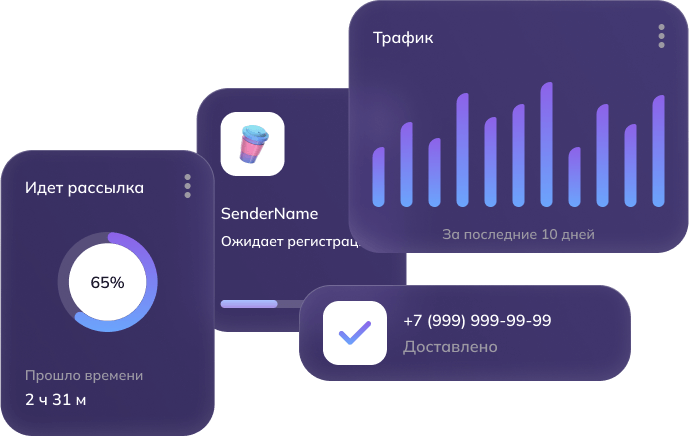

Бесперебойная рассылка SMS с настраиваемыми параметрами. Отправим все запланированные сообщения и сформируем отчёт по доставке на каждый номер.

Гарант качества

Решим ваши самые сложные запросы

Предоставляем услуги

16

лет

Доставлено сообщений

1,5

млрд

География работы

220

стран

Скорость отправки

8000

SMS / сек

Вы недооцениваете нашу мощь

Готовы к задачам любого уровня

% 99,9999999

Стабильность обеспечивается собственным штатом разработчиков

Стабильность обеспечивается собственным штатом разработчиков

Безопасность ваших данных – один из важнейших компонентов платформы

Варианты работы

Подключайся к quicktel

любым удобным способом

любым удобным способом

Бюджет

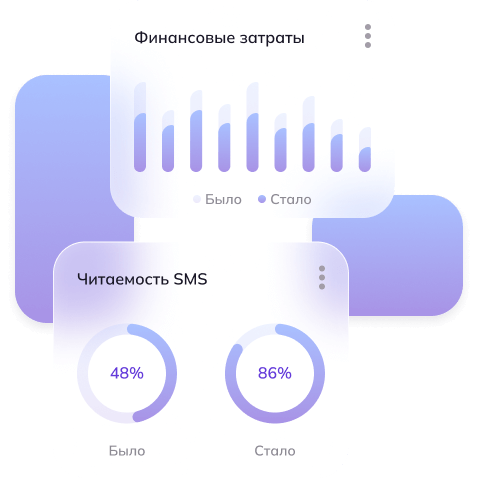

Рассчитайте ваши затраты

Работаем персонально с каждым

Быстро подключим и настроим сервис под ваши требования

Мнения

Отзывы клиентов

FAQ

Часто задаваемые вопросы

Что такое СМС-маркетолог?

Какой тариф мне подходит?

Как сделать массовую смс-рассылку?

Для чего использовать массовые смс-рассылки?